A origem dos vírus digitais (Parte 1)

O vírus não precisa necessariamente ser um programa, como outros malwares. Uma parte de um código capaz de infectar um arquivo e fazer cópias de si mesmo, já é um vírus. Apenas uma linha de comando é o suficiente para causar grandes danos no dispositivo em que ele se infiltrar.

São semelhantes também na forma de se espalharem, no funcionamento, e nos danos causados, podendo causar a falência do sistema infectado. Há semelhanças até nas primeiras soluções para combatê-los, que foram chamadas de “vacinas”, e que pode-se dizer que foram as precursoras do antivírus!

Características

Sabemos que ele é muito parecido com o biológico e, como tal, age conforme a natureza de um parasita, que depende de um hospedeiro para tudo, e isso inclui se replicar.

O vírus de computador pode ser apenas um fragmento de código como o RNA, ou um programa malicioso completo como se tivesse até um DNA. Sem infectar um dispositivo, fica inativo, assim como os biológicos ficam inertes, como se não estivessem vivos.

O que inclusive é pauta de grande discussão no meio científico: os vírus são ou não seres vivos? Pois não possuem células, mas se replicam e evoluem. E nisso o vírus digital não é diferente. O próprio criador não sabe a forma que ele obterá no futuro, uma vez que ele sofre constantes mutações.

Fases

Falando em semelhanças, os vírus de computador tem 4 fases, a exemplo do biológico, que são:

Dormente, que é quando ele está oculto no sistema, ou seja, ainda não foi executado;

Propagação, que é a fase viral, onde ele começa a se replicar de forma exponencial;

Fase de ativação, que é a ação externa de clicar no arquivo ou programa infectado;

Execução, que é quando ele libera sua carga, executando o seu código malicioso ou não.

Um detalhe dessa última fase, é que a liberação pode ser pré-programada para uma data e horários específicos ou para agir logo após alguma ação do usuário, como uma simples reinicialização do sistema.

Específicos

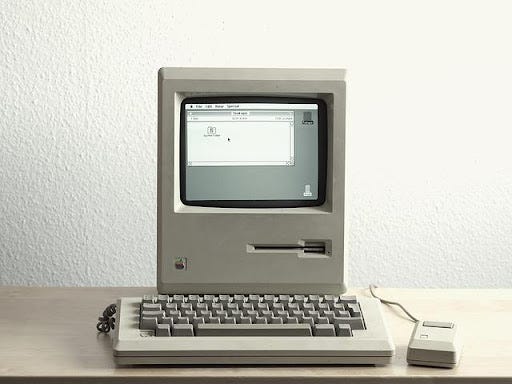

A exemplo do que ocorre na natureza, os vírus computacionais atuam estritamente em arquivos e programas para os quais foram criados, ou seja, da mesma forma que um vírus de inseto não atua no humano, um vírus de Windows feito para atacar um arquivo de Word, por exemplo, não ataca de um arquivo de MP3 do Mac OS.

Tanto o digital quanto o biológico, são específicos e atuam em um único sistema. Assim como não somos infectados por vírus de animais ou vegetais, os vírus computacionais também são específicos para cada sistema operacional.

E é por isso que um vírus que agride o Windows, não ameaça o Mac, ou o Linux. Pois são muito diferentes e em muitos aspectos, como se fossem de outra espécie. Há inclusive um mito de que o Mac OS não pode ser infectado, porque é um sistema mais seguro.

Mas a verdade é que mais de 80% dos computadores do mundo usam alguma versão do Windows, portanto, há mais vítimas em potencial, o que consequentemente atraem mais hackers.

Há vírus para todos os tipos de sistemas, inclusive mobiles, porém é mais fácil serem encontrados no Android, que na área dos smartphones é como o Windows, já que mais de 90% dos smartphones no mundo usam o sistema. Logo, é normal que se tornem alvos mais atraentes para os desenvolvedores dessas pragas digitais.

Tipos de malwares

Como falamos, nem todo vírus digital é um malware, mas em sua maioria é sim programado para matar, digo, causar algum dano às máquinas infectadas. Vamos ver quais são os principais tipos.

Vírus de arquivo - A forma mais simples, mas não menos destrutiva. Após executado, pode tanto ser inofensivo como pode destruir todos os arquivos do usuário. Sua principal forma de transmissão é pelo detestável SPAM.

Backdoor ou Porta dos fundos - Outro que se transmite principalmente por SPAM e que atua principalmente abrindo a porta mais vulnerável do sistema para permitir o criminoso a controlar o dispositivo infectado.

Vírus de boot - Parece estar fora de moda, já que não se utilizam mais disquetes para formatação de computadores, mas engana-se quem pensa que está livre dele. Ele se aloja também no HD e tem um poder destrutivo de acabar com seu sistema, forçando-o a re-instalar.

Polimórfico e mutante - Esses são, como o próprio nome diz, capazes de se transformar, dificultando a ação do antivírus, pois quando o encontra, a réplica já não é como ele.

Vírus de programa - Só funcionam em arquivos executáveis, e são terríveis, capazes até de impedir que o sistema inicie.

Worm - Seu nome em inglês significa verme e sua ação é tão nojenta quanto. Operam nas fraquezas da rede, e diferente do vírus, não precisam da ação do usuário para se propagar e infectar. Geralmente são usados para atacar fragilidades específicas de um sistema operacional. Podem também atacar serviços ou falhas na segurança, principalmente quando há senhas fracas.

Trojan, ou cavalo de Tróia - Talvez o mais famoso dessa lista, também um dos mais antigos e é um dos piores. Ele infecta através de vários tipos de arquivos, mas que tem aparência de legítimos e se mantém oculto rodando sua carga em segundo plano, destruindo seu sistema silenciosamente, podendo baixar outras aplicações sem o seu conhecimento.

Adware - Os antivírus sempre acusam esses programas como potencialmente indesejados, mas em geral foram instalados pelo próprio usuário. A função deles é enviar anúncios automaticamente na forma de pop-ups, eles geralmente são instalados junto de outros softwares gratuitos. Também podem ser instalados na forma de extensões em seu navegador. Parece inofensivo mas coleta seus dados para lhe oferecer anúncios personalizados e tem poder para desativar a sua segurança.

Spyware - Um dos mais temidos, literalmente te espiona e coleta dados importantes como localização e senhas que são enviados para criminosos. Os mais comuns são os Keylogger que cria um arquivo de texto com os dados que foram digitados, incluindo as senhas e logins e seu irmão Screenlogger que permite ao invasor espionar o usuário.

Ransomware - Com certeza o mais famoso dos últimos tempos e o mais temido, principalmente pelas empresas! Trata-se de um sequestrador de dados armazenados em um equipamento, geralmente o servidor da empresa ou instituição, para pedir resgate posteriormente. Normalmente usa criptografia, que é um processo de codificação de dados, para torná-las seguras. Esse tipo de código pode ser usado para o bem ou para o mal e é quase impossível de ser quebrado, podendo ser aberto apenas por um código chave específico.

Bot - São programas projetados para realizar tarefas específicas de forma automática. Eles assumem o controle da máquina hospedeira e podem infectar todas as máquinas da rede em questão. Eles são usados geralmente para “derrubar” sites de empresas contra as quais os hackers querem protestar.

Bug - Não é um vírus, mas sim um grande aliado deles. Os bugs são as falhas do próprio sistema, que por si só, já são grandes causadores de problemas e responsáveis por inúmeras atualizações. Eles acabam por facilitar a vida dos hackers, que as aproveitam para praticar suas ações criminosas.

Antivírus - Os primeiros, chamados de “vacinas” como já mencionado, eram nada mais nada menos do que outro vírus, porém com boas intenções. Possuíam em sua carga de código, a função de remover a infecção e nada mais. Esse também foi um dos motivos pelos quais não era possível ter dois programas de segurança operando de forma simultânea, um tentaria desinstalar o outro, pois em sua natureza se tratava de um vírus.

SPAM - O Spam não é um vírus, e sim a forma mais tradicional de se transmitir um. E infelizmente é muito eficaz, por isso que apesar de ser uma técnica antiga, ainda é muito utilizada pelos hackers. Os que se especializam nesse tipo de transmissão são chamados de Spammers.

Spam são conteúdos enviados a você sem o seu consentimento. São enviados principalmente por e-mails, mas não se limitam a eles; as redes sociais, com oportunidades de comentar e abrir diálogo direto via direct, ou messenger, por exemplo, são portas abertas para o recebimento desses materiais que consistem geralmente em mensagens de propaganda, mas que escondem práticas de phishing, usadas por criminosos.

O phishing é a ação fraudulenta de algum tipo de negócio, onde o criminoso engana a vítima. Ele usa de artimanhas e engano para fazer com que a vítima dê a ele vantagens ou dinheiro sem receber nada em troca. Vulgo estelionato, mas no mundo digital.

Essa história não acaba por aqui. Leia 'A origem dos vírus digitais - Parte 2: Primeiros casos’.

Este artigo foi escrito por Reinaldo Coelho e publicado originalmente em Prensa.li.