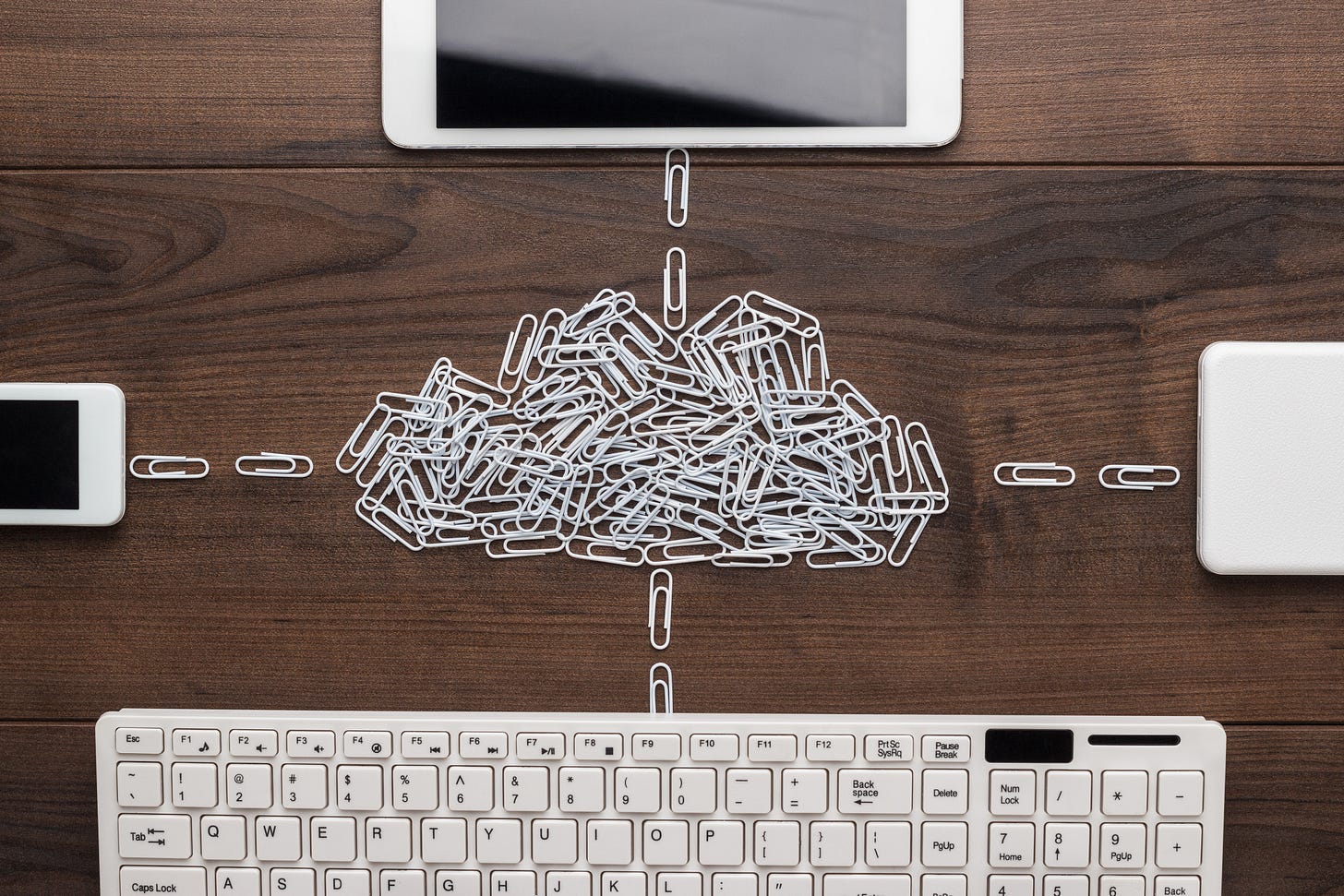

Inovar sim, mas com segurança. Conversamos sobre os desafios e as vantagens estratégicas para viabilizar seus negócios utilizando a nuvem.

Confira o painel com Leandro Sardim (McAfee), Douglas Fernandes Barbosa (Sec4You) e Renato Conceição (Grupo SBF) e saiba mais sobre as melhores estratégias, políticas e medidas de controle para otimizar a Cloud Security da sua empresa.

Você sabe como elaborar uma estratégia eficiente de Cloud Security?

Migrar para a nuvem, certamente é uma das tendências de 2020, especialmente num momento em que muitas empresas tiveram que adaptar operações para que colaboradores trabalhassem de casa, mas existe uma parte muito importante desta transição que nem sempre tem a atenção necessária: a segurança.

Existiam tantas coisas que já estavam prontas e disponíveis na nuvem, que a virada foi fácil para muitas empresas, porém, na prática, a segurança ficou em segundo plano. O fato de existirem várias plataformas e soluções foi um facilitador para que o colaborador pudesse estar em casa fazendo a mesma coisa que fazia no escritório.

Será que a Cloud vai vingar?

A pergunta pode soar estranha, mas ainda existem muitos gestores com pensamento conservador que não compreendem a mudança do cenário baseado em infraestrutura para o cenário baseado em nuvem. Apesar do uso da computação em nuvem ter mais de uma década de uso comercial no Brasil, esta realidade existe dentro de empresas de diversos portes. É abstrato para quem estava acostumado aos cabos e mainframes, mas com algumas perguntas, é fácil notar que as pessoas já adotaram aplicações baseadas em nuvem no âmbito particular de uma maneira tão natural a ponto de torná-la uma tecnologia invisível: Netflix, Spotify, iFood, Google Fotos e tantos outros, são baseados em nuvem e estão nos smartphones de boa parte da população.

A primeira mudança é essa: não existe cabo de rede, né? Você não tem condições de desligar um dispositivo. Simplesmente não existe um dispositivo – Leandro Sardim

Dor do conhecimento

Vivemos numa época em que não existem profissionais que tenham nascido na nuvem. Os profissionais de tecnologia estão em constante reaprendizagem. Migrar do conceito tradicional para a nuvem não vai garantir vantagens para a empresa. É fundamental entender a estrutura da nuvem antes de transferir seu modelo de negócio.

“Não existia o conhecimento do funcionamento de cloud então isso acaba fazendo com que você se torne mais complexo porque você acaba simplesmente trocando a superestrutura atual por uma estrutura muito parecida. Cloud e não é isso, né”? - Renato Conceição

A facilidade de subir algum serviço sem necessidade de realmente ter um processo por trás disso e nenhuma infraestrutura mais robusta fez com que as empresas começassem a adotar essas plataformas em nuvem que possibilitam compartilhamento de arquivos, trabalho colaborativo, entre outras vantagens. Muitas vezes, o problema está em não pensar no futuro daqui algum tempo. Os colaboradores podem acabar compartilhando arquivos sensíveis de forma inapropriada e abrindo brechas que fogem ao controle do gestor.

“Olhe para todo esse mundo que você não tem perímetro. Se você não define o perímetro, o perímetro passa a ser você.”. – Leandro Sardim

Hoje já é possível unificar a proteção de dados em dispositivos na nuvem para minimizar este tipo de vulnerabilidade através de implementações Confiança Zero. Uma implementação de Zero Trust, usando Perímetro Definido por Software (SDP) permite que as organizações se defendam de novas variações de métodos de ataque que surgem constantemente em modelos de rede centrados em perímetro de infraestrutura.

“Outro ponto importante é o aviso de acesso desses controles todos aí. Incluindo os acessos privilegiados. O multifator você não pode esquecer jamais e que as camadas de interface entre serviços sejam criptografadas, ou seja, a tua comunicação está com você e você precisa garantir isso” – Douglas Fernandes Barbosa

“Conhecer Cloud é para você realmente aproveitar o potencial que Cloud pode te dar. Não só realmente adicionar complexidade ou levar uma cópia fiel da sua infraestrutura para Cloud. É realmente conhecer a Cloud. Fazer a certificação básica de segurança. Isso vai abrir muitas portas. Hoje a gente sabe que na segurança está fácil achar emprego, ainda mais relacionado a Cloud”. - Renato Conceição

Como resolver?

O suporte básico para uma segurança eficiente é fundamental para os resultados bem-sucedidos dos negócios que migram para a nuvem. Considere estes pontos:

Visibilidade e compliance:

Uma solução de segurança em nuvem eficaz deve permitir uma visão contínua de todo o ambiente de nuvem, possibilitando melhoria. É importante que os dados sejam identificados de acordo com seu nível de sensibilidade. Desta forma é possível que o profissional de segurança possa controlar onde os dados vão residir, quem pode acessar estes dados e através de quais dispositivos ou locais estes acessos podem ser feitos.

Segurança operacional contínua:

Fornecer segurança para sistemas finais, serviços gerenciados ou diferentes cargas de trabalho em execução na nuvem – SaaS (Software as a Service) e gerenciamento automatizado para identificar e evitar vulnerabilidades em todo o ciclo de vida do aplicativo, enquanto prioriza o risco para ambientes nativos da nuvem é um aspecto fundamental para ser considerado. A segurança operacional contínua eficaz na nuvem requer a inspeção automática e contínua da atividade para detectar qualquer anomalia ou comportamento malicioso.

Proteção da rede:

A proteção da rede é tradicionalmente parte integrante dos ambientes locais, mas é igualmente importante para a nuvem. Existem dois componentes principais de proteção de rede. Um é a micro segmentação, um método de criação de zonas para isolar cargas de trabalho umas das outras e protegê-las individualmente. A micro segmentação torna muito mais difícil para os possíveis invasores moverem-se lateralmente de um host infectado para outro. O método emprega a conteinerização e a segmentação do próprio aplicativo para minimizar qualquer dano.

O outro componente crítico da proteção de rede se aplica ao fluxo de tráfego “em linha”. A proteção de rede estende a fronteira até o nível do usuário. Uma solução de segurança em nuvem deve permitir que usuários autorizados acessem com segurança os dados baseados em nuvem de que precisam, ao mesmo tempo em que fornece visibilidade de ameaças sobre quais atividades estão executando.

Segurança da identidade:

O mapeamento das identidades do usuário e da máquina para o que eles estão autorizados a realmente fazer na rede. Uma solução de segurança em nuvem deve garantir que os usuários só possam acessar os aplicativos de que precisam no nível de que precisam para realizar seus trabalhos, garantindo que as máquinas só possam se comunicar com outras máquinas necessárias para realizar seus aplicativos.

A correta aplicabilidade destes conceitos pode assegurar as seguintes vantagens:

Maior facilidade para tomada de decisões;

Agilidade para geração de relatórios;

Acessibilidade remota;

Integração com tecnologias móveis;

Redução no investimento em infraestrutura;

Modelo de responsabilidade compartilhada

Modelos de responsabilidade compartilhada são importantes para segurança em computação, pois esclarecem que a segurança é responsabilidade de todos e não apenas algo entregue pelo grupo de TI. Também é importante por considerar quem é responsável por configurações de nuvem, fluxo de dados entre diferentes nuvens serviços, colaboração, acesso e controles de dispositivo e comportamento do usuário

Isto significa que uma infraestrutura segura depende de o cliente fazer sua parte para fazer o sistema verdadeiramente seguro e compatível. Os dados da nuvem só podem ser protegidos se os recursos de segurança são bem compreendidos, ativados e devidamente configurados logo na sua implantação.

Todos os envolvidos têm alguma responsabilidade quando se trata de segurança, especialmente segurança na nuvem. A responsabilidade é compartilhada por diferentes constituintes, dependendo dos sistemas em uso.

Confira a live e saiba mais sobre Responsabilidade Compartilhada em McAfee MVISION Cloud Security: 360° Shared Responsibility Model

Este artigo foi escrito por Alfredo Santos e publicado originalmente em Prensa.li.